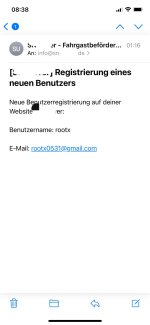

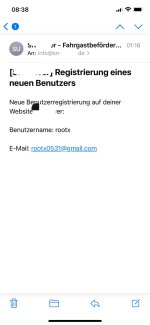

В один из обычных рабочих дней я получил странное уведомление на почту о регистрации нового пользователя на моем сайте WordPress.

Имя пользователя — rootx, и это сразу показалось подозрительным. Почему? Потому что на всех моих сайтах была отключена регистрация новых пользователей. Я проверил админ-панель и обнаружил, что учётная запись "rootx" с правами администратора действительно была создана. Это означало одно — мой сайт взломали.

Подозрительная активность

Учетная запись rootx была зарегистрирована с электронной почтой [email protected]. Это сразу же вызвало у меня тревогу. Поняв, что сайт взломан, я начал проверку безопасности. Вскоре выяснилось, что проблема кроется глубже — на моем сайте были обнаружены вредоносные файлы, которые были загружены через темы и плагины.

Обнаружение вредоносных файлов

С помощью встроенных инструментов безопасности хостинга я проверил свои сайты и обнаружил, что несколько файлов было заражено вредоносным кодом. Вот список подозрительных файлов и время их обнаружения:

1. file.php — обнаружено 16 октября 2024 года в 10:59, расположение: /home/u801455322/domains/sn-****.**/public_html/wp-content/themes/mem/file.php

2. file.php — обнаружено 16 октября 2024 года в 10:59, расположение: /home/u801455322/domains/se*****.**/public_html/wp-content/themes/mem/file.php

3. style.php — обнаружено 18 октября 2024 года в 00:51, расположение: /home/u801455322/domains/sn-****.**/public_html/wp-content/upgrade/mem/style.php

4. s.php — обнаружено 18 октября 2024 года в 00:51, расположение: /home/u801455322/domains/se*****.**/public_html/wp-content/upgrade/mem/s.php

5. mydb.php — обнаружено 18 октября 2024 года в 00:51, расположение: /home/u801455322/domains/sn-****.**/public_html/wp-content/upgrade/mem/mydb.php

6. 123.php — обнаружено 18 октября 2024 года в 00:51, расположение: /home/u801455322/domains/sn-*****.**/public_html/wp-content/upgrade/mem/123.php

7. 11.php — обнаружено 18 октября 2024 года в 00:51, расположение: /home/u801455322/domains/sn-****.**/public_html/wp-content/upgrade/mem/11.php

8. 113.php — обнаружено 18 октября 2024 года в 00:51, расположение: /home/u801455322/domains/sn-*****.**/public_html/wp-content/upgrade/mem/113.php

Эти файлы содержали вредоносный код, который мог использоваться для получения несанкционированного доступа к сайту и модификации его работы. Все файлы были немедленно удалены, но этот инцидент показал, насколько важна защита сайта от таких угроз.

Как это могло произойти?

Одна из основных причин, по которой сайт был взломан, — использование тем и плагинов, скачанных с ненадежных источников. Я загрузил несколько бесплатных тем и плагинов, полагая, что это экономит деньги, но на самом деле это оказалось дорогостоящей ошибкой. Вредоносный код был встроен в эти файлы и использовался для взлома.

Меры по защите

После восстановления сайта я предпринял следующие меры для повышения безопасности:

1. Удаление всех "нуллированных" тем и плагинов. Теперь я использую только лицензионные версии, скачанные с проверенных источников.

2. Установка плагинов безопасности:

Wordfence и Sucuri были установлены для сканирования файлов на наличие вредоносных скриптов и защиты от будущих атак.

Loginizer — этот плагин позволяет ограничить количество попыток входа на сайт и блокировать подозрительные IP-адреса.

3. Регулярное резервное копирование. Каждый день я делаю резервное копирование всех своих сайтов и серверов. Благодаря этому, в случае атаки, я могу восстановить сайт из последней копии за считанные часы. Это спасло меня в этот раз — я смог быстро восстановить зараженные файлы.

4. Двухфакторная аутентификация. Теперь все учетные записи администратора защищены двухфакторной аутентификацией. Это значит, что даже если кто-то узнает мой пароль, они не смогут войти без подтверждения через мой телефон.

5. Ограничение доступа по IP-адресам. Я настроил доступ к админке только для моих IP-адресов, что существенно снижает риск несанкционированного доступа.

Вывод

Этот инцидент показал мне, насколько важно уделять внимание безопасности сайта. Бесплатные темы и плагины могут показаться хорошей сделкой, но последствия могут быть разрушительными. Регулярные проверки безопасности, лицензионные программы и резервные копии — это то, что поможет избежать подобных ситуаций в будущем.

В заключение, я бы хотел подчеркнуть, что важно не только предотвращать взломы, но и быть готовым к их последствиям. Ежедневное резервное копирование всех сайтов и серверов стало моим спасением в этот раз. Без него я бы потерял множество данных и, возможно, даже свой бизнес.